欢迎访问微物(wù)智能(néng)官方网站!

021-60365156

欢迎访问微物(wù)智能(néng)官方网站!

021-60365156

微物(wù)智能(néng)动态

5月12日起,Onion、WNCRY两类敲诈者病毒变种在全國(guó)乃至全世界大范围内出现爆发态势,大量个人和企业、机构用(yòng)户中(zhōng)招。

与以往不同的是,这次的新(xīn)变种病毒添加了NSA(美國(guó)國(guó)家安(ān)全局)黑客工(gōng)具(jù)包中(zhōng)的“永恒之蓝”0day漏洞利用(yòng),通过445端口(文(wén)件共享)在内网进行蠕虫式感染传播。

没有(yǒu)安(ān)装(zhuāng)安(ān)全软件或及时更新(xīn)系统补丁的其他(tā)内网用(yòng)户极有(yǒu)可(kě)能(néng)被动感染,所以目前感染用(yòng)户主要集中(zhōng)在企业、高校等内网环境下。

一旦感染该蠕虫病毒变种,系统重要资料文(wén)件就会被加密,并勒索高额的比特币赎金,折合人民(mín)币2000-50000元不等。

从目前监控到的情况来看,全网已经有(yǒu)数万用(yòng)户感染,QQ、微博等社交平台上也是哀鸿遍野,后续威胁也不容小(xiǎo)觑。

敲诈勒索病毒+遠(yuǎn)程执行漏洞蠕虫传播的组合致使危险度剧增,对近期國(guó)内的网络安(ān)全形势一次的严峻考验。

事发后,微软和各大安(ān)全公(gōng)司都第一时间跟进,更新(xīn)旗下安(ān)全软件。金山(shān)毒霸也特别针对本次敲诈者蠕虫,给出了详细的安(ān)全防御方案、传播分(fēn)析,以及其他(tā)安(ān)全建议。

我们也汇总了所有(yǒu)Windows系统版本的补丁,请大家務(wù)必尽快安(ān)装(zhuāng)更新(xīn)。

【传播感染背景】

本轮敲诈者蠕虫病毒传播主要包括Onion、WNCRY两大家族变种,首先在英國(guó)、俄罗斯等多(duō)个國(guó)家爆发,有(yǒu)多(duō)家企业、医(yī)疗机构的系统中(zhōng)招,损失非常惨重。

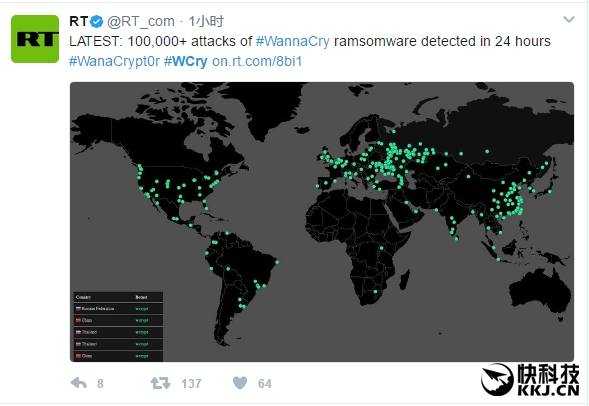

安(ān)全机构全球监测已经发现目前多(duō)达74个國(guó)家遭遇本次敲诈者蠕虫攻击。

从5月12日开始,國(guó)内的感染传播量也开始急剧增加,在多(duō)个高校和企业内部集中(zhōng)爆发并且愈演愈烈。

全球74个國(guó)家遭遇Onion、WNCRY敲诈者蠕虫感染攻击

24小(xiǎo)时内监测到的WNCRY敲诈者蠕虫攻击次数超过10W+

本次感染急剧爆发的主要原因在于其传播过程中(zhōng)使用(yòng)了前段时间泄漏的美國(guó)國(guó)家安(ān)全局(NSA)黑客工(gōng)具(jù)包中(zhōng)的“永恒之蓝”漏洞(微软3月份已经发布补丁,漏洞编号MS17-010)。

和历史上的“震荡波”、“冲击波”等大规模蠕虫感染类似,本次传播攻击利用(yòng)的“永恒之蓝”漏洞可(kě)以通过445端口直接遠(yuǎn)程攻击目标主机,传播感染速度非常快。

虽然國(guó)内部分(fēn)网络运营商(shāng)已经屏蔽掉个人用(yòng)户的445网络端口,但是在教育网、部分(fēn)运行商(shāng)的大局域网、校园企业内网依旧存在大量暴漏的攻击目标。

对于企业来说尤其严重,一旦内部的关键服務(wù)器系统遭遇攻击,带来的损失不可(kě)估量。

从检测到反馈情况看,國(guó)内多(duō)个高校都集中(zhōng)爆发了感染传播事件,甚至包括机场航班信息、加油站等终端系统遭受影响,预计近期由本次敲诈者蠕虫病毒造成的影响会进一步加剧。

【敲诈蠕虫病毒感染现象】

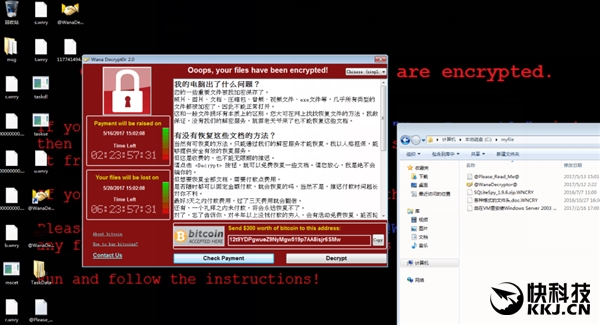

中(zhōng)招系统中(zhōng)的文(wén)档、图片、压缩包、影音等常见文(wén)件都会被病毒加密,然后向用(yòng)户勒索高额比特币赎金。

WNCRY变种一般勒索价值300-600美金的比特币,Onion变种甚至要求用(yòng)户支付3个比特币,以目前的比特币行情,折合人民(mín)币在3万左右。

此类病毒一般使用(yòng)RSA等非对称算法,没有(yǒu)私钥就无法解密文(wén)件。WNCRY敲诈者病毒要求用(yòng)户在3天内付款,否则解密费用(yòng)翻倍,并且一周内未付款将删除密钥导致无法恢复。

从某种意义上来说,这种敲诈者病毒“可(kě)防不可(kě)解”,需要安(ān)全厂商(shāng)和用(yòng)户共同加强安(ān)全防御措施和意识。

感染WNCRY勒索病毒的用(yòng)户系统弹出比特币勒索窗口

用(yòng)户文(wén)件资料被加密,后缀改為(wèi)“wncry”,桌面被改為(wèi)勒索恐吓

对部分(fēn)变种的比特币支付地址进行追踪发现,目前已经有(yǒu)少量用(yòng)户开始向病毒作(zuò)者支付勒索赎金。

从下图中(zhōng)我们可(kě)以看到这个变种的病毒作(zuò)者已经收到19个用(yòng)户的比特币赎金,累计3.58个比特币,市值约人民(mín)币4万元。

【防御措施建议】

1、安(ān)装(zhuāng)杀毒软件,保持安(ān)全防御功能(néng)开启,比如金山(shān)毒霸已可(kě)拦截(下载地址http://www.duba.net),微软自带的Windows Defender也可(kě)以。

金山(shān)毒霸敲诈者病毒防御拦截WNCRY病毒加密用(yòng)户文(wén)件

2、打开Windows Update自动更新(xīn),及时升级系统。

微软在3月份已经针对NSA泄漏的漏洞发布了MS17-010升级补丁,包括本次被敲诈者蠕虫病毒利用(yòng)的“永恒之蓝”漏洞,同时针对停止支持的Windows XP、Windows Server 2003、Windows 8也发布了专门的修复补丁。

最新(xīn)版的Windows 10 1703创意者更新(xīn)已经不存在此漏洞,不需要补丁。

各系统补丁官方下载地址如下:

【KB4012598】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

适用(yòng)于Windows XP 32位/64位/嵌入式、Windows Vista 32/64位、Windows Server 2003 SP2 32位/64位、Windows 8 32位/64位、Windows Server 2008 32位/64位/安(ān)腾

【KB4012212】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

适用(yòng)于Windows 7 32位/64位/嵌入式、Windows Server 2008 R2 32位/64位

【KB4012213】:http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

适用(yòng)于Windows 8.1 32位/64位、Windows Server 2012 R2 32位/64位

【KB4012214】:http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

适用(yòng)于Windows 8嵌入式、Windows Server 2012

【KB4012606】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012606

适用(yòng)于Windows 10 RTM 32位/64位/LTSB

【KB4013198】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013198

适用(yòng)于Windows 10 1511十一月更新(xīn)版32/64位

【KB4013429】:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013429

适用(yòng)于Windows 10 1607周年更新(xīn)版32/64位、Windows Server 2016 32/64位

3、Windows XP、Windows Server 2003系统用(yòng)户还可(kě)以关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。

步骤如下:

(1)、开启系统防火墙保护。控制面板->安(ān)全中(zhōng)心->Windows防火墙->启用(yòng)。

(2)、关闭系统445端口。

(a)、快捷键WIN+R启动运行窗口,输入cmd并执行,打开命令行操作(zuò)窗口,输入命令“netstat -an”,检测445端口是否开启。

(b)、如上图假如445端口开启,依次输入以下命令进行关闭:

net stop rdr / net stop srv / net stop netbt

功后的效果如下:

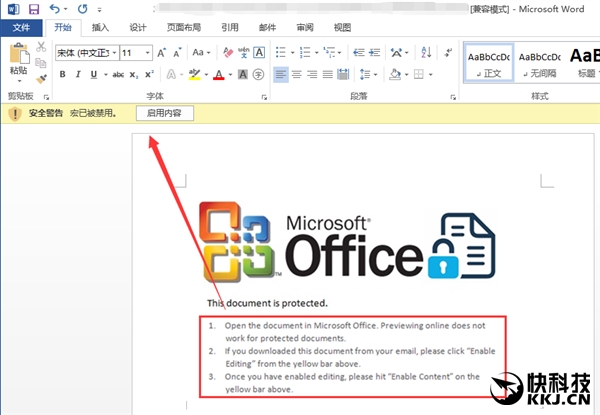

4、谨慎打开不明来源的网址和邮件,打开Office文(wén)档的时候禁用(yòng)宏开启,网络挂马和钓鱼邮件一直是國(guó)内外勒索病毒传播的重要渠道。

钓鱼邮件文(wén)档中(zhōng)暗藏勒索者病毒,诱导用(yòng)户开启宏运行病毒

5、养成良好的备份习惯,及时使用(yòng)网盘或移动硬盘备份个人重要文(wén)件。

本次敲诈者蠕虫爆发事件中(zhōng),國(guó)内很(hěn)多(duō)高校和企业都遭遇攻击,很(hěn)多(duō)关键重要资料都被病毒加密勒索,希望广大用(yòng)户由此提高重要文(wén)件备份的安(ān)全意识。

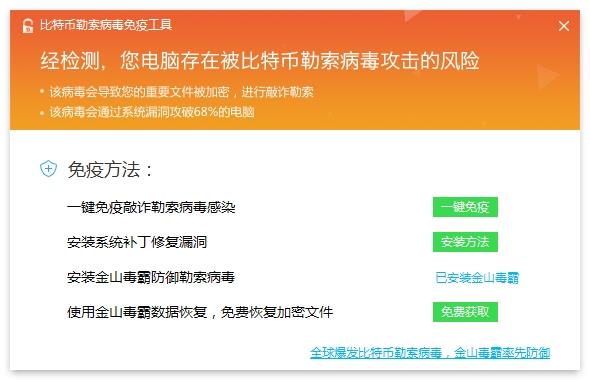

2017-05-14更新(xīn):金山(shān)毒霸发布比特币勒索病毒免疫工(gōng)具(jù):免费恢复文(wén)件

面对肆虐的Onion、WNCRY两类勒索病毒变种在全國(guó)范围内出现爆发的情况,金山(shān)毒霸中(zhōng)心已紧急发布比特币勒索病毒免疫工(gōng)具(jù)及应急处置方案。

据悉,勒索病毒变种增加了NSA黑客工(gōng)具(jù)包中(zhōng)的“永恒之蓝”0day漏洞利用(yòng),可(kě)在局域网内蠕虫式主动传播,未修补漏洞的系统会被迅速感染,勒索高额的比特币赎金折合人民(mín)币2000~50000不等。

目前已证实受感染的電(diàn)脑集中(zhōng)在企事业单位、政府机关、高校等内网环境。毒霸安(ān)全专家指出,病毒加密用(yòng)户文(wén)档后会删除原文(wén)件,所以,存在一定机会恢复部分(fēn)或全部被删除的原文(wén)件。建议電(diàn)脑中(zhōng)毒后,尽量减少操作(zuò),及时使用(yòng)专业数据恢复工(gōng)具(jù),恢复概率较高。

金山(shān)毒霸11下载(推荐!拦截敲诈病毒):戳此

专杀免疫工(gōng)具(jù):戳此直接下载

详细教程:

检测当前電(diàn)脑是否有(yǒu)免疫比特币勒索病毒攻击

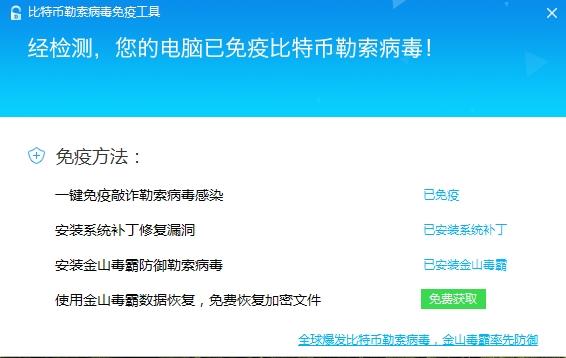

已成功免疫效果如下图

我们知道,那些已经被加密的数据文(wén)件,在没有(yǒu)取得密钥的情况下,解密基本没有(yǒu)可(kě)能(néng)。但在了解到病毒加密的原理(lǐ)之后,发现仍有(yǒu)一定机会找回原始文(wén)件:病毒加密原文(wén)件时,会删除原文(wén)件,被简单删除文(wén)件的硬盘只要未进行大量写入操作(zuò),就存在成功恢复的可(kě)能(néng)。

使用(yòng)金山(shān)毒霸数据恢复找回受损前的文(wén)档

请使用(yòng)免费帐号ksda679795862,密码:kingsoft,来启用(yòng)金山(shān)毒霸的数据恢复功能(néng)。

1.选择删除文(wén)件恢复

2.选择扫描对象:在界面中(zhōng)选择文(wén)件丢失前所在的磁盘或文(wén)件夹,然后点击“开始扫描”。

3.扫描过程:文(wén)件数量越多(duō),扫描时间越長(cháng),请耐心等待。(一般扫描速度2分(fēn)钟3G)

4.扫描完结果预览:点击文(wén)件可(kě)进行预览,可(kě)预览的就是可(kě)有(yǒu)机会成功恢复的。勾选需要恢复文(wén)件(夹),点击开始恢复即可(kě)恢复文(wén)件。

5.选择恢复路径:恢复的文(wén)件将保存再您选择的文(wén)件夹路径,请选择您要恢复到哪个文(wén)件夹。(强烈建议将要恢复的文(wén)件保存到其他(tā)硬盘,而非丢失文(wén)件的硬盘,以避免造成二次损伤。)

6.查看恢复结果:恢复的文(wén)件夹将保存在您选择的文(wén)件夹路径,打开目录可(kě)检查恢复的文(wén)件。

以下几种情况需要注意:

1.扫描出来的照片、office文(wén)档,显示不可(kě)预览的,是无法恢复的。(无法预览office文(wén)档,表示文(wén)档已部分(fēn)受损)

2.不支持预览的文(wén)件类型,只能(néng)恢复后才能(néng)知道是否可(kě)以正常使用(yòng)

3.使用(yòng)误删除文(wén)件功能(néng),扫描完后,每个文(wén)件会有(yǒu)恢复概率显示,恢复概率高,恢复成功率就高

4.视频文(wén)件极易产(chǎn)生碎片和数据覆盖,所以视频文(wén)件完全恢复的可(kě)能(néng)性很(hěn)小(xiǎo)。

5.物(wù)理(lǐ)损坏的硬盘或其他(tā)存储介质(zhì),恢复后的文(wén)件可(kě)能(néng)是已损坏的文(wén)件。

专业化、个性化的IT服務(wù)

為(wèi)客户提供满意的IT服務(wù)解决方案全國(guó)服務(wù)覆盖

快速响应的专业服務(wù)团队SLA创新(xīn)高效的管理(lǐ)方法

达到预期的服務(wù)SLA领先的技(jì )术和产(chǎn)品

提供满意的IT服務(wù)解决方案

電(diàn)话:021-60365156

客服電(diàn)话:4009210353

地址:上海市福泉路658弄8号B座六楼

Copyright 2017. All rights reserved. 上海微物(wù)智能(néng)科(kē)技(jì )有(yǒu)限公(gōng)司 版权所有(yǒu) 京ICP证000000号

网站建设:红旗网络